Per porre rimedio ad alcune pericolose vulnerabilità recentemente scoperte in Flash Player, Apple ha pochi giorni fa pubblicato un nuovo documento di supporto, inviato delle mail e distribuito invasivi popup in Safari per fare in modo che gli utenti installino il prima possibile l’ultima versione di Flash.

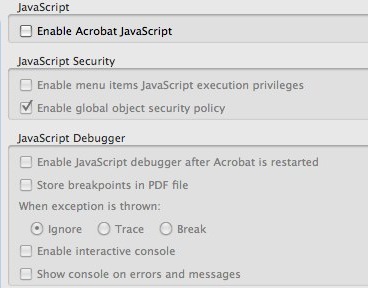

Tentando infatti di aprire contenuti Flash in Safari, appare un avviso che informa l’utente che il contenuto richiesto non è riproducibile, in quanto “il plugin è stato bloccato” o “Flash non è aggiornato”. Per poter continuare ad usare le funzioni del programma è necessario aggiornarlo alla versione 16.0.0.365 o, nel caso in cui si disponga di una vecchia macchina non in grado di supportare Flash 16, aggiornarlo alla versione 13.0.0.269, la quale contiene i medesimi fix.