Nei primi giorni di quella che abbiamo definito ormai tutti come la prima vera “epidemia” di malware su Mac abbiamo assistito ad un evento mediatico assai strano: a fronte di una minaccia reale, di una “vera notizia”, di un serio rischio di sicurezza, comprovato, per migliaia di utenti Mac, al quale Apple ha fornito una soluzione con colpevolissimo ritardo, le sezioni tecnologiche dei giornali online hanno taciuto.

Era solo la quiete prima della tempesta. Praticamente tutte le testate tranne poche si sono ampiamente rifatte con gli interessi e hanno cominciato a scrivere di questo famigerato virus per Mac (no, guardate, è un malware) o del temibilissimo worm per Mac (ehm, no, al massimo “trojan”, dai) che risponde al nome di Flashback.K.

Col passare dei giorni il tono è mutato e si è passati dallo scempio terminologico allo sproloquio illogico, con una pletora di “commentatori” che non vedevano l’ora di sputare sentenze sulla presunta verginità violata dei Mac e su quanto siano imbecilli gli utenti Apple che ancora credono di essere più al sicuro rispetto agli utenti Windows. L’epitome di queste crasse analisi distillate da una sapiente cernita di castronerie e pressappochismi ce la fornisce Marco Schiaffino, su Il Fatto Quotidiano, con il suo articolo “Mac più sicuri? Frottole”. Vale la pena dargli una letta, con un po’ di ironia. Nessuna sindrome della maestrina, tranquilli, solo un po’ di sano sberleffo.

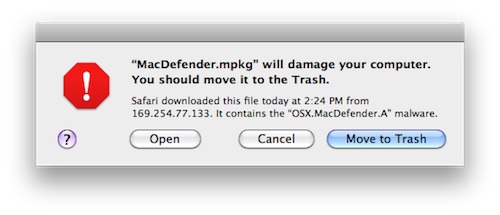

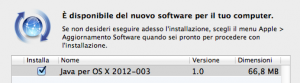

Qualche giorno fa Apple, in

Qualche giorno fa Apple, in

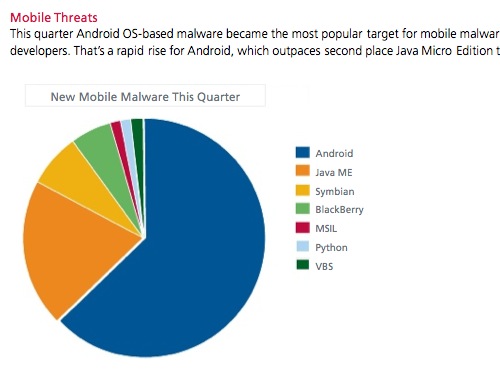

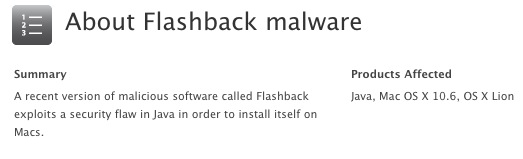

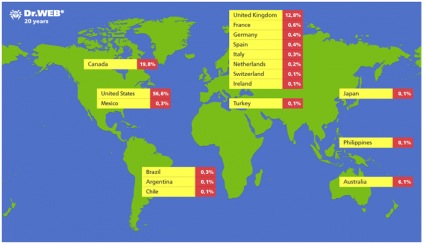

Ieri Doctor Web, una software house russa che sviluppa anti-virus,

Ieri Doctor Web, una software house russa che sviluppa anti-virus,