Philips Hue è una particolare lampadina “connessa” che si può controllare e regolare tramite Wi-Fi (protocollo ZigBee per la precisione) direttamente dal Web oppure da un dispositivo iOS.

Con una specifica applicazione è possibile regolare l’intensità e il colore della luce, automatizzare alcune impostazioni e fare molte altre cose precluse ad una normale lampadina LED. E basta un po’ di ingegno per fare ancora di più: insegnare a Siri come controllare le lampadine di casa.

hacking

Gli UDID rubati provengono da una società di sviluppo applicazioni

Una settimana fa, il gruppo hacker vicino ad Annonymous Antisec aveva pubblicato un database contenente oltre un milione di UDID Apple violati, provenienti da dispositivi iOS di tutti i tipi. In un primo momento il gruppo aveva affermato che la sorgente era il FBI, ma il Federal Bureau aveva ufficialmente smentito la vicenda. Ora il mistero sembra finalmente aver trovato una soluzione.

Siri suona il pianoforte

Nelle scorse settimane abbiamo visto come Siri, l’assistente virtuale di iPhone 4S, sia già in grado di svolgere le attività più disparate grazie al Siri Proxy Server realizzato da @Plamoni. Quell’hack è solo uno dei metodi possibili per estendere le (per adesso) limitate capacità pratiche dell’assistente comandata dalla voce.

Alla Yamaha, ad esempio, hanno trovato una soluzione a dir poco ingegnosa grazie alla quale Siri, passando per AirPlay, è in grado di suonare uno Yamaha Disklavier, un modello che grazie all’elettronica può funzionare come un “player piano”, i pianoforti automatici in gran voga nella prima metà del secolo scorso. Guardate il video in apertura e continuate a leggere per scoprire più da vicino il funzionamento della Siri-pianola

Safari soccombe al Pwn2Own 2011

Nonostante le ultime patch per la sicurezza e il costante impegno di un’azienda come Apple per cercare di rendere il software nativo di Mac OS X più robusto, Safari non è riuscito a resistere all’attacco preparato per il Pwn2Own 2011. Un team di ricercatori dell’azienda francese VUPEN, infatti, è riuscito a sfruttare una falla presente nel browser realizzato dall’azienda di Cupertino per vincere l’edizione 2011 del contest.

L’attacco, messo a punto dagli esperti di VUPEN, consiste nell’indirizzare il browser ad un determinato sito Web e nell’ottenere, di conseguenza, il controllo della macchina sulla quale è in esecuzione Safari. Come sostiene Chaouki Bekrar (co-fondatore di VUPEN), il suo team ha messo a punto un exploit che approfitta di una falla “zero-day” presente nel browser e permette di eseguire l’applicazione Calcolatrice sulla macchina.

Falla di AT&T: arrestate due persone

Ricordate l’attacco ai danni dei server di AT&T portato a termine lo scorso giugno? La falla aveva permesso di raccogliere, grazie ad uno script, un gran numero di indirizzi email privati associandoli all’ICC-ID degli utenti (codice indentificativo della SIM) che accedevano a Internet con il proprio iPad tramite la rete del gestore americano.

Ricordate l’attacco ai danni dei server di AT&T portato a termine lo scorso giugno? La falla aveva permesso di raccogliere, grazie ad uno script, un gran numero di indirizzi email privati associandoli all’ICC-ID degli utenti (codice indentificativo della SIM) che accedevano a Internet con il proprio iPad tramite la rete del gestore americano.

Gli hacker della Goatse Security si erano accorti che inserendo un ICC-ID in una richiesta HTTP sul sito di AT&T era possibile ottenere in risposta l’indirizzo email dell’utente associato al codice stesso. I dati raccolti, tuttavia non erano particolarmente sensibili. In base a quanto riporta Reuters, Daniel Spitler e Andrew Auernheimer sono stati accusati di aver portato a termine un attacco di forza bruta, durato cinque giorni, durante il mese di giugno.

Tutti i Mac della Maker Faire

La Maker Faire è una due giorni organizzata a San Mateo da Make Magazine e dedicata agli smanettoni e agli amanti del fai da tè e “dell’artigianato tecnologico” la cui ultima edizione si è svolta sabato 30 e domenica 31 maggio. Si tratta di un vero e proprio festival della creatività geek cui prendono parte, in veste di espositori, numerosi inventori, hacker (non solo nel puro senso informatico del termine) costruttori di macchine assurde e più in generale “makers”.

In una tale fucina di creatività non possono mancare i Mac. I luoghi in cui vengono usati non sono le linde scrivanie a cui ci ha abituato il marketing. Queste foto, raccolte da MacWorld, sono l’esempio della totale versatilità dei computer della Mela, la cui affidabilità è fondamentale anche quando c’è bisogno di programmare i driver di una stampante tridimensionale, comandare una proiezione stereoscopica, o sviluppare un’interfaccia open source per la gestione di una poltrona da ufficio che Twitta ogni volta che l’impiegato… l’ha mollata.

Godetevi la gallery, dopo il salto.

Paypal: Safari insicuro? La vicenda prosegue.

Dopo il MacBook Air bucato anche il Fujitsu con Vista

Sabato scorso vi abbiamo raccontato dell’exploit portato a compimento da Charlie Miller su di un MacBook Air nell’ambito del contest PWN2OWN organizzato dal CanSecWest di Vancouver. Oltre al MacBook Air gli hacker dovevano riuscire a violare un Fujitsu U810 con Windows Vista installato, che è stato bucato venerdì, un giorno dopo il notebook di Apple, e un Sony Vaio dotato dell’ultima release di Ubuntu, l’unico che ha resistito per tutti e tre i giorni della competizione.

Hacking: penetra in un Mac e incassa 10.000$

Riuscire a sfruttare una falla mai utilizzata per penetrare all’interno di un computer è, per un hacker, una grande soddisfazione. Ma se per essere riusciti a sfruttare quella falla, invece degli strali dell’intera comunità informatica, si ha diritto ad un premio di 10.000$, tanto meglio. E’ quello che deve avere pensato Charlie Miller quando ieri è riuscito a penetrare all’interno di un MacBook Air, anch’esso parte del premio incassato dall’hacker, nell’ambito del contest PWN2OWN dell’annuale CanSecWest conference di Vancouver.

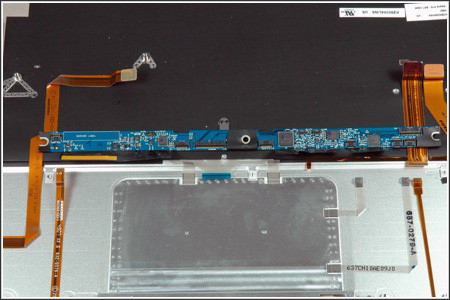

MacBook Air: iFixit lo smonta pezzo per pezzo

Dopo il primo timido tentativo dei ragazzi di Gizmodo, che avevano smontato lo chassis di un MacBook Air limitandosi alla semplice rimozione della batteria, ecco che la crew di iFixit, sempre in prima fila quando si tratta di spulciare nelle interiora di un nuovo Mac, ha deciso di smontare completamente un MacBook Air per studiarne a fondo i componenti e le soluzioni di progettazione. Lo smontaggio parte naturalmente dalla rimozione della base e dell’unità d’alimentazione, un operazione che pur confermandosi tecnicamente semplice richiede la rimozione di ben 19 viti, per arrivare allo smontaggio totale di ogni singola parte del portatile. Quest’opera di ingegneria inversa non è rimasta un puro esercizio di stile per degli smanettoni con troppi notebook gratuiti a disposizione, ma ha permesso di scoprire alcuni interessanti particolari sul nuovo portatile supersottile di Apple.

iPhone UMTS in Italia con TIM: ci siamo quasi?

Secondo quanto riportato da fonti del settore, l’accordo fra TIM e Apple per la distribuzione di iPhone in Italia è cosa fatta. L’annuncio ufficiale è atteso per Febbraio, in occasione del MobileWorld Congress di Barcellona, al via dall’11 del prossimo mese. Il melafonino verrà venduto in una nuova versione dotata di tecnologia UMTS e farà il proprio ingresso in contemporanea sul mercato spagnolo con il carrier Telefonica (partner iberica di TIM). Già da tempo si ipotizzava di un possibile accordo fra Apple e l’operatore italiano poichè un file di configurazione del firmware 1.1.2 faceva esplicito riferimento a TIM e sembra che già adesso collegandosi al sito di TIM con un iPhone il telefono venga riconosciuto come modello appartenente alla gamma dei cellulari TIM.

Hacking: trasformare l’iPod Touch in un (quasi) iPhone!

iTalk, della Griffin Technologies, montato su un iPod.

La possibilità di utilizzare un iPod touch come telefono non è più pura fantascienza. Marian, autore del blog touchmods ha scoperto un metodo relativamente semplice per collegare una fonte audio esterna (un microfono, un cd-player ecc.) al dispositivo, aprendo così la strada all’utilizzo di applicativi VoIP sul noto lettore mp3 con touchscreen di Apple.