Riportiamo la spiegazione tecnica fornita da Heise Security:

Un file su Mac può contenere informazioni aggiuntive, ad esempio quale programma dovrà aprire quel determinato tipo di file. Il sistema operativo conserva queste informazioni nel file system in una cosiddetta ” resource-fork”, che viene collegata al file. Questo tipo di informazione è solitamente limitata all’utilizzo sul sistema locale; tuttavia per le email il formato MIME AppleDouble consente di allegare una “resource-fork” che viene automaticamente analizzata da Mail.

Per tutelarsi dal problema, vale la formula classica: applicare il buon senso ed evitare di accettare Jpeg dagli sconosciuti. Se volete verificare direttamente la vulnerabilità della vostra applicazione, a questo indirizzo trovate il test che Heise ha messo a punto.

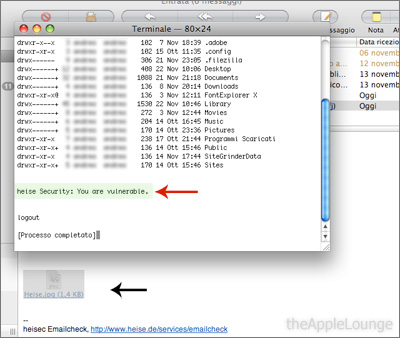

Ho condotto personalmente il test con un account di prova (io solitamente uso Thunderbird) ed ho potuto verificare, come previsto, la vulnerabilità del mio client. Eccovi uno screenshot:

La debolezza deriva da una falla che era già stata corretta nel marzo del 2006 con un aggiornamento critico di Tiger. Probabilmente Apple non ha incluso questo aggiornamento nella versione di Mail per Leopard o non lo ha fatto in maniera corretta.

La vulnerabilità era già nota e possiamo dunque sperare che a Cupertino si siano già messi al lavoro per risolvere il problema.

Salve,

sono un utente windows passato a mac due anni fa e per le mail uso thunderbird. Peccato che ogni volta che si tratta di sincronizzare le note con il cellulare e nonostante usi missing sync che ha il suo gestore di note si apre una finestra di apple mail indesiderata.

Come posso disattivare questo appello a mail per le note?

Grazie

Paul