Ricorderete la vicenda scaturita dalle dichiarazioni del responsabile della sicurezza di Paypal, Michael Barrett, in cui

Safari veniva tacciato d’essere insicuro in quanto

non include sistemi anti-fishing, tra cui il sistema di

eXtended validation SSL.

Questo sistema, in teoria, servirebbe a garantire all’utente che il sito che si sta visitando è sicuro ed il certificato che viene esposto è effettivamente valido.

Sui sistemi Microsoft, usando Internet Explorer 7, XSSL viene visualizzato attraverso la colorazione verde della barra degli indirizzi: questo garantirebbe all’utente la sicurezza dei dati scambiati con il server a cui si è collegati, sicurezza indispensabile quando si tratta di dati bancari, personali, password, ecc.

C’è però una “piccola” falla nel sistema di sicurezza degli XSSL: si riescono a creare degli script che possono portare da un sito valido ad uno insicuro, mantenendo i feedback visuali di XSSL attivi. La barra degli indirizzi di Internet Explorer rimarrà verde, continuando a riconoscere come valida la pagina web visitata.

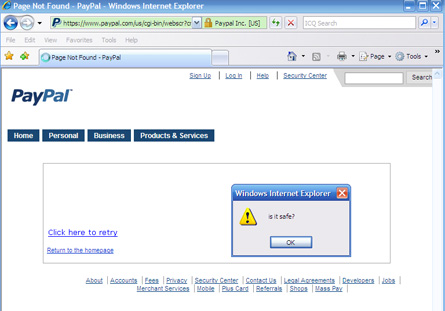

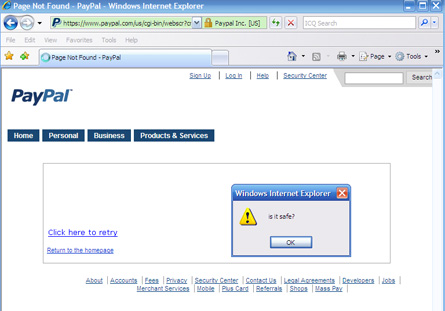

Il ricercatore finlandese che ha scoperto la falla di sicurezza, Harry Sintonen, ha creato un semplice script che su Internet Explorer visualizza la scritta “It is safe?” (E’ sicuro?) e ne ha effettuato l’injection su di una pagina di Paypal che dovrebbe essere valida (la barra degli indirizzi di Internet Explorer infatti è colorata in verde).

Finchè si tratta di un “piccolo” messaggio, poco di male. Ma in un’intervista in videoconferenza il ricercatore ha mostrato che questa tecnica può essere applicata in maniera molto semplice per rubare i dati d’accesso degli utenti, sempre attraverso le pagine di Paypal.

Questo, ovviamente, è molto più grave, perché se utilizzato consentirebbe ad un malintenzionato di accedere ad un numero altissimo di conti su Paypal, con conseguente danno economico impressionante.

Ma non era proprio Paypal a considerare la sicurezza degli utenti talmente importante da sconsigliare ai possessori degli account di usare Safari in quanto non supporta l’eXtended validation SSL?

Non sembra che questo metodo dia invece una gran maggiore sicurezza, anzi. Le vulnerabilità del XSSL sono il modo più veloce per trarre in inganno un utente, che forte della falsa sicurezza di un feedback visivo non corretto, crederà di trovarsi su di un sito valido quando invece sta rischiando di compromettere i suoi dati sensibili.

Per un hacker, infatti, ci vuol poco a camuffare un’indirizzo internet e farlo sembrare reale, per ingannare l’utente e aggirare la cosiddetta politica della “stessa origine“, che servirebbe sulla carta ad impedire che un cookie o altro contenuto venga manipolato da un server che non sia quello d’origine.

Il fatto inquietante è che nonostante la proliferazione degli attacchi XSSL, McAfee’s ScanAlert, che offre controlli giornalieri ai siti di ecommerce per certificarli “Sicuri dagli Hacker”, fornisce ai clienti il banner da esporre anche quando sono scoperte vulnerabilità XSSL sulle pagine.

Sostanzialmente, Paypal additando Safari aveva fatto come nel proverbiale detto, in cui si guarda la paglietta nell’occhio dell’altro, ma non la trave che c’è nel proprio.

[Via]

e se uno usa firefox?

io safari lo apro di rado mentre con internet explorer rasento il mai.