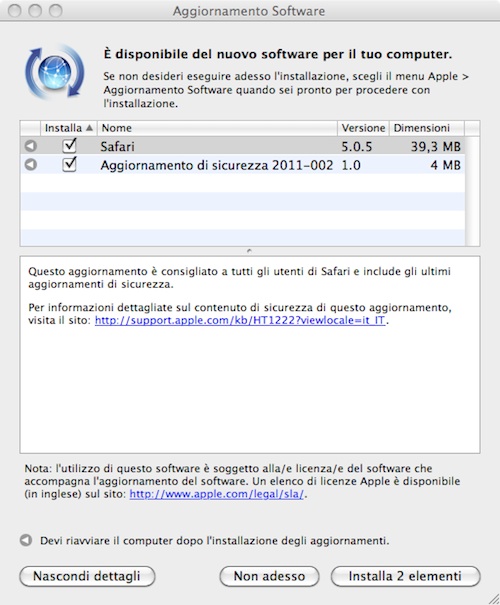

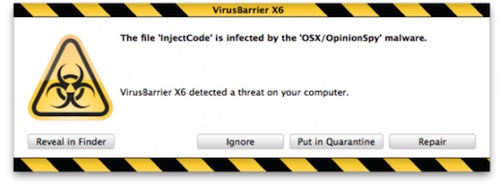

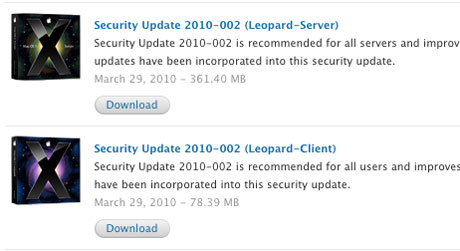

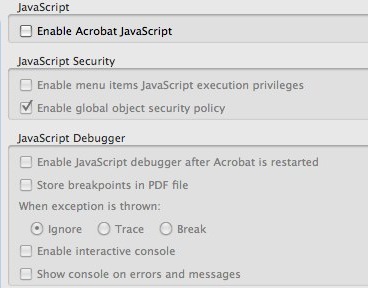

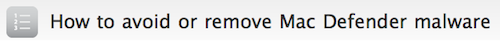

Il principale problema quando si tratta di sicurezza informatica si trova tra lo schermo del computer e la sedia della scrivania. Prendete il caso del malware che in questi giorni sta colpendo gli utenti Mac OS: MACDefender. Il software può sì scaricarsi da solo, ma è necessario che l’utente lo installi, dando la conferma con tanto di password perché finisca sul computer. Qualcuno potrebbe dire che un software malevolo di questo genere non è troppo pericoloso, considerata la quantità di lavoro necessaria all’utente perché il malware cominci a fare danni. Questo però non ha di certo fermato Apple che, con una nota nelle pagine dell’assistenza del suo sito, rende noto che entro breve la questione sarà risolta con un aggiornamento del sistema operativo.

Il principale problema quando si tratta di sicurezza informatica si trova tra lo schermo del computer e la sedia della scrivania. Prendete il caso del malware che in questi giorni sta colpendo gli utenti Mac OS: MACDefender. Il software può sì scaricarsi da solo, ma è necessario che l’utente lo installi, dando la conferma con tanto di password perché finisca sul computer. Qualcuno potrebbe dire che un software malevolo di questo genere non è troppo pericoloso, considerata la quantità di lavoro necessaria all’utente perché il malware cominci a fare danni. Questo però non ha di certo fermato Apple che, con una nota nelle pagine dell’assistenza del suo sito, rende noto che entro breve la questione sarà risolta con un aggiornamento del sistema operativo.