Il mondo degli appassionati di automobili e computer spesso procede di pari passo.

Per quanti non conoscessero i progetti Carputer, stiamo parlando di vere e proprie trasformazioni di computer che vengono installati sulle automobili.

Si tratta di progetti indipendenti che richiedono tanta manualità e tanta pazienza e che non necessariamente prevedono l’utilizzo di un Mac.

Uno dei progetti più completi e meglio illustrati in rete relativamente all’utilizzo di un Mac, lo potrete trovare in questo thread nel forum di Macitynet realizzato dall’italianissimo ClaZ.

ClaZ è un folle appassionato di autovetture che ha realizzato un vero e proprio lunghissimo tutorial in cui spiega passo dopo passo quali sono le mosse per realizzare ed integrare perfettamente un Mac nella propria automobile. L’operazione da lui condotta è stata documentata da una ricchissima galleria fotografica di più di 100 foto che colgono l’evoluzione del processo fin nei minimi particolari.

Un’Audi A6 e un iBook sono stati i protagonisti di questo meraviglioso risultato.

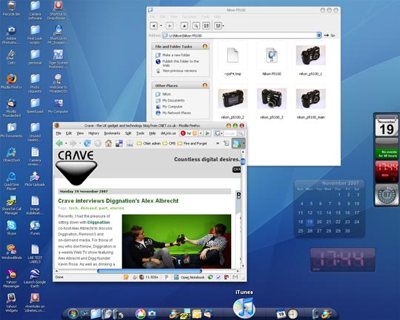

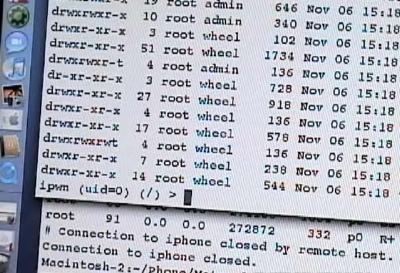

Da quando Apple ha lanciato i propri sistemi operativi per macchine Intel Based, l’installazione di Mac OSX su PC non è più un utopia. Lo stato dell’arte dei progetti di questo tipo è talmente avanzato che ad un solo giorno dal lancio ufficiale di Leopard, sono state pubblicate guide dettagliate per l’installazione sui comuni PC.

Da quando Apple ha lanciato i propri sistemi operativi per macchine Intel Based, l’installazione di Mac OSX su PC non è più un utopia. Lo stato dell’arte dei progetti di questo tipo è talmente avanzato che ad un solo giorno dal lancio ufficiale di Leopard, sono state pubblicate guide dettagliate per l’installazione sui comuni PC.