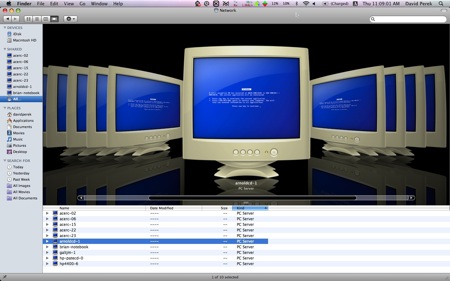

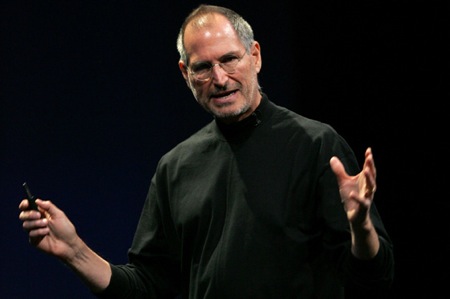

Mai sostenere con troppa veemenza l’infallibilità dei computer Apple, perché come tutte le creazioni umane, alla fine, in fondo in fondo, (molto in fondo), dopo tutto… anche i Mac sono macchine fallibili. Naturalmente ottenere un Kernel Panic, con tanto di schermata in cui il vostro computer vi avverte con gentilezza in tutte le lingue che vuole essere spento e riacceso perché è andato in tilt, è molto, molto più difficile che incappare nel Blue Screen Of Death, la mortale schermata blu che che turba i sogni di ogni utente Windows. Chris Pirillo, IT expert, è recentemente passato ad un Mac, perché proprio non sopporta Windows Vista. E’ talmente entusiasta del suo nuovo MacBook Pro che ha addirittura stilato una lista delle 50 ragioni per passare a Mac.

Questa volta, però, proprio mentre incensa le qualità di Mac OS X, il fidato sistema operativo del suo MacBook Pro decide di venire meno, e restituisce la tremenda schermata multilingua. Ma prima che tutti gli utenti Windows si prodighino in una risatina stridula in stile Nelson Muntz, devo avvertirvi: il video è soltanto un altro sketch di Pirillo!

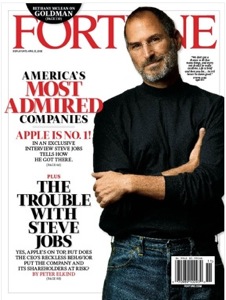

L’edizione di questo mese di Fortune esce con

L’edizione di questo mese di Fortune esce con